※ 모든 문제는 시험 응시자의 기억으로 복원 된 문제임을 알립니다. 따라서 문제의 지문과 답이 상이한 경우가 발생 할 수 있습니다. (서술형의 경우 정확하게 맞지 않을 수 있습니다.)

※ 또한, 모든 문제의 기본 풀이는 수제비2023 책을 기반으로 작성하였습니다. 오타가 있을 경우, 답이 틀렸을 경우 댓글 부탁드립니다.

※ 수제비 카페 바로가기 - https://cafe.naver.com/soojebi

1. 다음 Java 코드에 대한 알맞는 출력값을 쓰시오.

class Connection {

private static Connection _inst = null;

private int count = 0;

static public Connection get() {

if(_inst == null) {

_inst = new Connection();

return _inst;

}

return _inst;

}

public void count() { count ++; }

public int getCount() { return count; }

}

public class testcon {

public static void main(String[] args) {

Connection conn1 = Connection.get();

conn1.count();

Connection conn2 = Connection.get();

conn2.count();

Connection conn3 = Connection.get();

conn3.count();

System.out.print(conn1.getCount());

}

}- 3

- 위의 코드는 생성자가 호출 되고나서, count함수를 실행한다.

- 위의 코드는 싱글톤 코드로, 객체는 하나만 생성된다.

- 따라서 객체를 몇개를 생성하든 하나의 객체만 있게 되니깐 한 객채의 count 함수를 세번 호출하는 꼴이 된다.

- 따라서 count를 세번 호출 했으니 정답은 3이다.

2. 다음은 정보 보호 기술인 AAA에 대한 설명이다.

- 시스템을 접근하기 전에 접근 시도하는 사용자의 신원을 검증

- 검증된 사용자에게 어떤 수준의 권한과 서비스를 허용

- 사용자의 자원(시간,정보,위치 등)에 대한 사용 정보를 수집

- 인증

- 권한 부여

- 계정 관리

- 정보 보호기술인 3A는 유무선 이동 및 인터넷 환경에서 가입자에 대한 안전하고, 신뢰성 있는 인증, 권한부여, 계정 관리를 체계적으로 제공하는 정보보호 기술이다.

- 3A는 인증(Authentication), 권한부여(Authorization), 계정관리(Accounting)으로 이루어져있다.

- 인증은 접근을 시도하는 가입자 또는 단말에 대한 식별 및 신분을 검증하는 활동이다.

- 권한 부여는 검증된 가입자나 단말에게 어떤 수준의 권한과 서비스를 허용하는 활동이다.

- 계정 관리는 주체의 접근을 추적하고 행동을 기록하는 활동이다.

서버 접근 통제 - 3A

9-18

3. Grant의 기능에 대해 간략하게 약술하시오.

- Grant는 사용자에게 데이터베이스에 대한 권한을 부여하는 명령어이다.

- GRANT 권한 ON 테이블 TO 사용자;

DCL - GRANT

7-33

4. 다음 중, 설명에 대한 괄호( ) 안에 들어가는 내용에 대해 작성하시오.

- ( ) 스푸핑은 근거리 통신망 하에서 ( ) 메시지를 이용하여 상대방의 데이터 패킷을 중간에서 가로채는 중간자 공격 기법이다. 이 공격은 데이터 링크 상의 프로토콜인 ( )를 이용하기 때문에 근거리상의 통신에서만 사용할 수 있는 공격이다.

- ARP

- ARP는 IP 네트워크 상에서 IP주소를 MAC주소로 변환하는 프로토콜이다.

- ARP스푸핑은 공격자가 특정 호스트의 MAC주소를 자신의 MAC주소로 위조한 ARP Reply를 만들어 희생자에게 지속적으로 전송하여 희생자의 ARP Cache Table에 특정 호스트의 MAC정보를 공격자의 MAC정보로 변경, 희생자로 부터 특정 호스트로 나가는 패킷을 공격자가 스니핑 하는 공격기법이다.

네트워크 공격 - ARP스푸핑

9-12

5. 다음은 Coupling에 대한 설명이다. 설명에 대한 Coupling 종류를 영문으로 작성하시오.

- 어떤 모듈이 다른 모듈의 내부 논리 조직을 제어하기 위한 목적으로 제어 신호를 이용하여 통신하는 경우의 결합도

- 하위 모듈에서 상위 모듈로 제어 신호가 이동하여 상위 모듈에게 처리 명령을 부여하는 권리 전도 현상이 발생

- 제어 결합도 (Control Coupling)

- 결합도는 모듈 내부가 아니 외부의 모듈과의 연관도 또는 모듈 간의 상호 의존성이다.

- 소프트웨어 구조에서 모듈 간의 관련성을 측정하는 척도이다.

| 내용 결합도 (Content Coupling) |

다른 모듈 내부에 있는 변수나 기능을 다른 모듈에서 사용하는 경우의 결합도 |

| 공통 결합도 (Common Coupling) |

파라미터가 아닌 모듈 밖에 선언되어 있는 전역 변수를 참조하고 전역 변수를 갱신하는 식으로 상호 작용하는 경우의 결합도 |

| 외부 결합도 (External Coupling) |

두 개의 모듈이 외부에서 도입된 데이터 포맷, 통신 프로토콜 또는 디바이스 인터페이스를 공유할 경우 결합도 |

| 제어 결합도 (Control Coupling) |

어떤 모듈이 다른 모듈의 내부 논리 조직을 제어하기 위한 목적으로 제어 신호를 이용하여 통신하는 경우의 결합도 권리 전도 현상이 발생하는 결합도 |

| 스탬프 결합도 (Stamp Coupling) |

모듈 간의 인터페이스로 배열이나 객체, 구조 등이 전달되는 경우의 결합도 |

| 자료 결합도 (Data Coupling) |

모듈 간의 인터페이스로 전달되는 파라미터를 통해서만 모듈 간의 상호 작용이 일어나는 경우의 결합도 |

- 결합도는 자료, 스탬프, 제어, 외부, 공통, 내용 순으로 결합도가 높아지고, 결합도가 낮을수록 품질이 좋다.

소프트웨어 모듈 결합도

8-15

6. OSI 7 Layer의 설명으로 해당되는 설명의 답을 작성하시오.

- 물리계층을 통해 송수신되는 정보의 오류와 흐름을 관리하여 안전한 정보의 전달을 수행할 수 있도록 도와주는 역할

- 데이터를 목적지까지 가장 안전하고 빠르게 전달하는 기능

- 수신자에서 데이터의 압축을 풀수 있는 방식으로 된 데이터 압축

- 데이터링크 계층

- 네트워크 계층

- 표현 계층

- OSI 7계층은 국제 표준화 기구인 ISO에서 개발한 컴퓨터 네트워크 프로토콜 디자인과 통신을 계층으로 나누어 설명한 개방형 시스템 상호 연결 모델이다.

| 응용계층 (Application) |

사용자와 네트워크 간 응용서비스 연결 | HTTP FTP |

데이터 (Data) |

호스트 |

| 표현계층 (Presentation) |

데이터 형식 설정, 부호 교환, 암/복호화 | JPEG MPEG |

||

| 세션계층 (Session) |

송/수신 간 논리적 연결 연결 접속, 동기 제어 |

RPC NetBIOS |

||

| 전송계층 (Transport) |

송수신 프로세스 간 연결 데이터 분할, 재조립, 흐름제어, 오류제어, 혼잡제어 |

TCP UDP |

세그먼트 (Segment) |

L4스위치 |

| 네트워크계층 (Network) |

단말기 간 데이터 전송을 위한 최적화된 경로 제공 | IP ICMP |

패킷 (Packet) |

라우터 |

| 데이터링크계층 (Data Link) |

인접 시스템 간 데이터 전송, 전송 오류 제어 동기화, 오류제어, 흐름제어, 회선제어 |

HDLC PPP |

프레임 (Frame) |

브리지, 스위치 |

| 물리계층 (Physical) |

정보를 회선에 보내기 위한 전기적 신호 변환 | RS-232C | 비트 (Bit) |

허브, 리피터 |

OSI 7계층 - OSI 7계층의 특징

11-42

7. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞는 보기를 고르시오.

- 눈에 보이지 않는 것을 개념적으로 표현하는 것이 '추상화'라하며, 이는 실세계의 복잡한 상황을 간결하고 명확하게 개념화(槪念化)하는 것이다.

- ( 1 )은 클래스들 사이의 전체 또는 부분 같은 관계를 나타내는 것이고,

- ( 2 )은 한 클래스가 다른 클래스를 포함하는 상위 개념일 때 IS-A관계라하며, 일반화 관계로 모델링한다.

- 연관화

- 일반화

- 객체 지향 기법에는 캡슐화, 상속성, 다형성, 추상화, 정보은닉, 관계성이 있다.

- 관계성은 두 개 이상의 엔터티 형에서 데이터를 참조하는 관계를 나타내는 기법이다.

- 연관화는 is-member-of 관계이다

- 집단화는 is part of 관계, part-whole 관계이다.

- 분류화는 is-instance-of 관계이다.

- 일반화는 is-a관계이고, 클래스들 간의 개념적인 포함관계이다.

- 특수화는 is-a관계이고, 상위 클래스틀의 특성을 상속받으면서 하위 클래스에서 나름대로 수정을 가하고 자기 자신의 고유한 특성을 갖는 관계이다.

객체 지향 기법 - 관계성

1-9

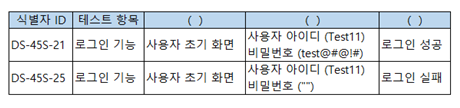

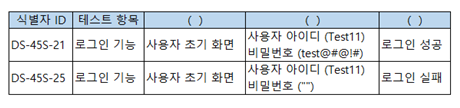

8. 다음은 테스트케이스의 구성요소에 대한 설명이다. 괄호 ( ) 안에 들어갈 말을 쓰시오 (왼쪽 위부터 1,2,3)

- 테스트 간의 종속성, 테스트 수행 전 실행되어야 할 고려사항 등

- 테스트 실행 시 입력할 입력값, 선택버튼, 체크리스트 값 등

- 테스트 실행 후 출력 데이터, 결과 화면, 기대 동작 등

- 테스트 조건

- 테스트 데이터

- 예상 결과

- 테스트 케이스 필요 항목은 테스트 케이스 작성에 필요한 공통 작성 항목 요소와 개별 테스트 케이스 항목요소로 나눠 작성한다.

- 공통작성 항목 요소로는 테스트 단계명, 작성자, 승인자, 작성일자, 문서버전 / 대상 시스템/ 변경여부/ 테스트범위/ 테스트 조직이 있다.

- 개별 테스트 케이스 항목 요소로는 테스트ID, 테스트 목적, 테스트할 기능, 테스트 데이터(=입력 데이터), 예상 결과(=기대 결과) , 테스트 환경, 테스트 조건(=전제 조건), 성공/실패 기준, 기타 요소가 있다.

테스트 케이스 필요항목

10-25

9. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞은 말을 쓰시오.

- ( ) 통해 요구사항 명세를 입력 조건과 출력 조건 간의 논리적 관계로 표현하고, 이를 기반으로 테스트케이스를 도출한다.

- ( )의 ‘원인(causes)’은 입력 조건을 의미하고 ‘결과(effects)’는 입력 조건의 결과를 의미하며,원인과 결과 간의 논리적 관계를 AND, OR, NOT 같은 boolean 연산자를 사용하여 표현한다.

- 그래프를 활용하여 입력 데이터 간의 관계 및 출력에 미치는 영향을 분석하여 효용성이 높은 테스트케이스를 선정하여 테스트하는 기법

- 원인 결과 그래프

- 원인결과 그래프 테스트는 블랙박스 테스트 기법 중 하나이다.

- 원인 결과 그래프 테스트는 그래프를 활용하여 입력 데이터 간의 관계 및 출력에 미치는 영향을분석하여 효용성이 높은 테스트 케이스를 선정하여 테스트 하는 기법을 말한다.

블랙박스테스트

10-9

10. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞는 보기를 고르시오.

- ( )는 블록 암호의 일종으로, 미국 NBS (National Bureau of Standards, 현재 NIST)에서 국가 표준으로 정한 암호이다.

- ( )는 64비트 평문을 64비트 암호문으로 암호화하는 대칭키 암호 알고리즘이다.

- ( )의 키는 7비트마다 오류검출을 위한 정보가 1비트씩 들어가기 때문에 실질적으로는 56비트이다.

- DES

- DES는 1975년 IBM에서 개발하고 미국의 연방 표준국에서 발표한 대칭 키 기반의 블록 암호화 알고리즘이다.

- 블록의 크기는 64비트이고, 키 길이는 56비트이다.

- 블록 암호화 방식은 다음과 같다

| DES (Data Encryption Standard) |

1975년 IBM에서 개발하고 미국의 연방 표준국(NIST)에서 발표한 대칭 키 기반의 블록 암호화 알고리즘 블록 크기는 64비트이고, 키 길이는 56비트인 페이스텔 구조이다. |

| SEED | 1999년 국내 한국 인터넷 진흥원(KISA)이 개발한 블록 암호화 알고리즘 128비트 비밀키로 부터 생성된 16개의 64비트 라운드 키를 사용하여 총 16회의 라운드를 거쳐 128비트의 평문블록을 128비트의 암호문 블록으로 암호화 하여 출력하는 방식 |

| AES (Advanced Encryption Standard) |

2001년 미국 표준 기술 연구소(NIST)에서 발표한 블록 암호화 알고리즘 DES의 개인 키에 대한 전사적 공격이 가능해지고, 3DES의 성능 문제를 극복하기 위해 개발하였다. 블록 크기는 128비트이며, 키 길이에 따라 128bit, 192bit, 256bit로 분류된다. |

| ARIA (Academy, Research Institute Agency) |

2004년 국가정보원과 산학연구협회가 개발한 블록 암호화 알고리즘 ARIA는 학계, 연구기관, 정부의 영문 앞글자로 구성되었다. 블록 크기는 128비트이며 키 길이에따라 128bit, 192bit, 256bit로 분류된다. |

| IDEA (International Data Encryption Algorithm) |

DES를 대체하기 위해 스위스 연방 기술 기관에서 개발한 블록 암호화 알고리즘 128비트의 키를 사용해 64비트의 평문을 8라운드에 거쳐 64비트의 암호문을 만든다. |

| LFSR (Linear Feedback Shift Register) |

시프트 레지스터의 일종으로, 레지스터에 입력되는 값이 이전 상태 값들의 선형 함수로 계산되는 구조로 되어있는 스트림 암호화 알고리즘 LFSR에서 사용되는 선형함수는 주로 배타적 논리합(XOR)이고, LFSR의 초기 비트 값은 시드(Seed)라고 한다. |

| Skipjack | 미 국가안보국(NSA)에서 개발한 Clipper칩에 내장된 블록 알고리즘 |

대칭 키 암호화 알고리즘

9-23

11. 다음 Java 코드에 대한 알맞는 출력값을 쓰시오.

public class testco {

public static void main(String[] args) {

int a = 3, b = 4, c = 3, d = 5;

if((a == 2 | a == c) & !(c > d) & (1 == b ^ c != d)) {

a = b + c;

if(7 == b ^ c != a) {

System.out.println(a);

} else {

System.out.println(b);

}

} else {

a = c + d;

if(7 == c ^ d != a) {

System.out.println(a);

} else {

System.out.println(d);

}

}

}

}- 7

- 조건을 비교하는 문제

- a 는 2가 아니니 0, a와 c가 같으니 1, c보다 d가 작으니 0, b는 1이 아니니 0, c는 d와 값이 다르니 1이다.

- 위의 조건식을 다시 쓰면

- if ( 0 | 1) & !0 & (0 ^ 1)이다.

- 이떄 (0 | 1)는 or연산이기 때문에 1이다.

- !0 는 not 0 이기 때문에 1이다.

- 0^1는 배타적 논리 합(XOR)연산이다. 배타적 논리 합은 두 값이 같을 경우 0를 반환한다. 따라서 1이다.

- 다시 쓰면 1&1&1니까 조건문은 1이 된다.

- 따라서 a = b+c니깐 7이다.

- 다음 조건에서 b는 7이 아니고, c는 a와 다르니깐 참이다.

- 따라서 두번째 조건문은 배타적 논리 합에 의해 참이 되기때문에 a를 출력하면 7이 된다.

12. 다음 C언어에 대한 알맞는 출력값을 쓰시오.

#include <stdio.h>

int main(){

int *arr[3];

int a = 12, b = 24, c = 36;

arr[0] = &a;

arr[1] = &b;

arr[2] = &c;

printf("%d\n", *arr[1] + **arr + 1);

}- 37

- c에서 배열은 포인터라는 개념이 있어야 한다.

- 일단 포인터 arr 배열에 각 변수의 주소값을 대입하고 있다.

- *arr이라면 arr[0]에 대한 주소값에 접근을 하지만 **이 오면 그 주소값에 들어간 값 자체에 접근을 하게 된다.

- 따라서 24 + 12 + 1 = 37이다.

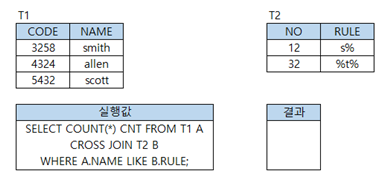

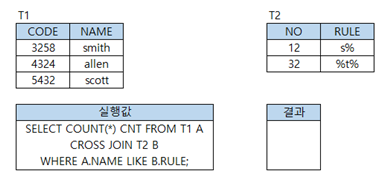

13. 다음은, 테이블에서 조건값을 실행한 화면이다. 이에 대한 알맞는 결과값을 작성하시오.

- 4

- cross join 교차 조인은 조건에 맞는 모든 경우의수를 전부 구한다.

- 따라서 s로 시작하는 문자열 smith, scott 와 t가 들어간 문자열 smith, scott 의 갯수인 4가 정답

14. 다음 파이썬 코드이다. 알맞는 출력값을 쓰시오.

a,b = 100, 200

print(a==b)- False

- 파이썬은 True와 False를 T,F도 아니고 TRUE, FALSE도 아니고 1,0도 아닌 True, False로 출력한다.

- 조건은 False니깐 모두 대문자로 적지 않고 첫 글자만 대문자인 False를 출력해야한다.

15. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞는 답을 작성하시오.

- ( ) 다이어그램은 문제 해결을 위한 도메인 구조를 나타내어 보이지 않는 도메인 안의 개념과 같은 추상적인 개념을 기술하기 위해 나타낸 것이다.

- 또한 소프트웨어의 설계 혹은 완성된 소프트웨어의 구현 설명을 목적으로 사용할 수 있다.

- ( ) 다이어그램의 형식은 ( )를 포함하여 속성(attribute)과 메서드(method)가 있다.

- 클래스

- 클래스 다이어그램은 객체 지향 모델링 시 클래스의 속성 및 연산과 클래스 간 정적인 관계를 표현한 다이어그램이다.

- 클래스 다이어그램의 구성요소로는 클래스, 속성, 연산, 접근제어자가 있다.

- 클래스 간의 관계는 연관관계, 의존관계, 일반화관계, 실체화 관계, 포함 관계, 집합 관계가 있다.

UML의 유형 - 클래스 다이어그램

2-23

16. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞는 보기를 고르시오.

- ( ) 패턴은 객체지향 디자인 패턴이다.

- ( )는 부모(상위) 클래스에 알려지지 않은 구체 클래스를 생성하는 패턴이며, 자식(하위) 클래스가 어떤 객체를 생성할지를 결정하도록 하는 패턴이기도 하다.

- 부모(상위) 클래스 코드에 구체 클래스 이름을 감추기 위한 방법으로도 사용한다.

- Factory Method

- Factory Method 패턴은 생성패턴의 종류 중 하나다.

- Factory Method 패턴은 상위 클래스에서 객체를 생성하는 인터페이스를 정의하고 하위 클래스에서 인스턴스를 생성 하도록 하는 방식이다.

생성

| Builder 조립 |

Prototype 원형 복사 |

Factory Method 상위 클래스에서 객체 생성 하위 클래스에서 인스턴스 생성 |

Abstract Factory 구체적인 클래스 의존X |

Singletone 객체 하나 생성 |

구조

| Bridge 연결 |

Decorator 장식추가 |

Facade 단순한 인터페이스 |

Flyeight 클래스 경량화 |

Proxy 대리객체, |

Composite 부분 - 전채 |

Adepter 중간 역할 |

행위

| Observer 상태 변경 -> 다른 객체 연락 |

Mediator 중재자 |

Visitor 클래스를 돌아다님 |

Strategy 캡슐화 된 클래스 필요시 교환 |

주요 키워드를 통해서 찾을 수 있어야 한다.

디자인 패턴 종류

1-29

17. 다음 C언어에 대한 알맞는 출력값을 쓰시오.

#include <stdio.h>

struct jsu {

char name[12];

int os, db, hab, hhab;

};

int main(){

struct jsu st[3] = {{"데이터1", 95, 88},

{"데이터2", 84, 91},

{"데이터3", 86, 75}};

struct jsu* p;

p = &st[0];

(p + 1)->hab = (p + 1)->os + (p + 2)->db;

(p + 1)->hhab = (p+1)->hab + p->os + p->db;

printf("%d\n", (p+1)->hab + (p+1)->hhab);

}- 501

- jsu는 12byte길이의 문자열, os, db, hab, hhab을 갖고 있다.

- 메인 함수에서 jsu 자료형을 가진 st 배열은 다음과 같은 구조이다.

| st | name[12] | os | db | hab | hhab |

| 0 | 데이터1 | 95 | 88 | ||

| 1 | 데이터2 | 84 | 91 | ||

| 2 | 데이터3 | 86 | 75 |

- p는 배열에서 첫번째 요소를 가리키는 중이다.

- (p + 1)->hab = (p +1)->os + (p+2)->db니깐 p+1인 st[1]의 hab에는 st[1]->os + st[2]->db인 84+75 = 159가 저장된다.

| st | name[12] | os | db | hab | hhab |

| 0 | 데이터1 | 95 | 88 | ||

| 1 | 데이터2 | 84 | 91 | 159 | |

| 2 | 데이터3 | 86 | 75 |

- 다음 (p + 1)->hhab = (p+1)->hab + p->os + p->db; 도 마찬가지로 st[1]의 hhab는 159 + 95 + 88인 306이 저장된다.

| st | name[12] | os | db | hab | hhab |

| 0 | 데이터1 | 95 | 88 | ||

| 1 | 데이터2 | 84 | 91 | 159 | 342 |

| 2 | 데이터3 | 86 | 75 |

- 마지막으로 st[1]의 hab과 hhab을 더하면 501이 된다.

18. 다음은, 파일 구조(File Structures)에 대한 설명이다. 괄호 ( ) 안에 들어갈 알맞는 답을 작성하시오.

- 파일구조는 파일을 구성하는 레코드들이 보조기억장치에 편성되는 방식으로 접근 방식에 따라 방식이 달라진다.

- 접근 방법중, 레코드들을 키-값 순으로 정렬하여 기록하고, 레코드의 키 항목만을 모은 ( )을 구성하여 편성하는 방식이 있으며, 레코드를 참조할 때는 ( ) 이 가르키는 주소를 사용하여 직접 참조할 수 있다. 파일 구조에는 순차 접근, ( ) 접근, 해싱 접근이 있다.

- 인덱스

- 인덱스는 검색 연산의 최적화를 위해 데이터베이스 내 값에 대한 주소 정보로 구성된 데이터 구조다.

- 인덱스는 데이터를 빠르게 찾을 수 있는 수단으로서, 테이블에 대한 조회 속도를 높여주는 자료구조이다.

- 인덱스는 테이블의 특정 레코드 위치를 알려주는 용도로 사용한다.

- 데이터베이스 파일 구조는 순차방법 인덱스방법, 해싱방법이 있다.

- 순차 방법은 레코드들의 물리적 순서가 레코드들의 논리적 순서와 같게 순차적으로 저장하는 방법이다.

- 인덱스 방법은 인덱스가 가리키는 주소를 따라 원하는 레코드에 접근할 수 있도록 하는 방법이다. <키값, 주소>의 쌍으로 구성되어 있다.

- 해싱 방법은 키값을 해시 함수에 대입시켜 계산한 결과를 주소로 사용하여 레코드에 접근할 수 있게 하는 방법이다.

DDL - 인덱스

7-9, 7-10

19. 다음 설명에 대한 알맞는 답을 영문약어로 작성하시오.

- ( )는 사용자가 그래픽을 통해 컴퓨터와 정보를 교환하는 환경을 말한다.

- 이전까지 사용자 인터페이스는 키보드를 통해 명령어로 작업을 수행시켰지만 ( )에서는 키보드 뿐만 아니라 마우스 등을 이용하여 화면의 메뉴 중 하나를 선택하여 작업을 수행한다.

- 화면에 아이콘을 띄어 마우스를 이용하여 화면에 있는 아이콘을 클릭하여 작업을 수행하는 방식이다.

- 대표적으로는 마이크로소프트의 Windows, 애플의 Mac 운영체제 등이 있다.

- GUI

- GUI는 그래픽 유저 인터페이스 (Graphical User Interface)의 약자이다.

- CLI는 화면에 명령어를 입력하여 사용하는 UI이지만, GUI는 그래픽 환경을 기반으로 한 마우스나 전자 펜을 이용하는 사용자 인터페이스이다.

- UI의 유형은 이외에도 NUI(Natural User Interface), OUI(Organic User Interface)가 있다.

- NUI는 터치 음성 처럼 신체부위를 활용하는 UI이고, OUI는 현실에 존재하는 모든 사물이 입출력 장치로 변화 할 수 있는 사용자 인터페이스이다.

UI유형

2-3

20. 다음은 소프트웨어 통합 테스트에 대한 설명이다. 괄호 ( ) 안에 들어갈 알맞는 답을 작성하시오.

- ( 1. ) 방식은 이름에서도 알 수 있듯이, 하위 모듈부터 시작하여 상위 모듈로 테스트를 진행하는 방식이며, 이 방식을 사용하기 위해서는 ( 2. )가 필요하다.

- ( 2. )는 이미 존재하는 하위 모듈과 존재하지 않은 상위 모듈에 대한 인터페이스 역할을 한다.

- 상향식 통합

- 테스트 드라이버

- 상향식 통합은 애플리케이션 구조에서 최하위 레벨의 모듈 또는 컴포넌트로부터 위쪽 방향으로 제어의 경로를 따라 이동하면서 구축과 테스트를 수행하는 방법이다.

- 상향식 통합을 위해서 더미모듈인 테스트 드라이버가 필요하다.

- 추가로, 하향식 통합은 위에서 아래로 통합하는 방법이고 테스트 스텁이 필요하다.

상향식 통합

10-44

오타 및 틀린 답안은 댓글 부탁드립니다!

'Study > 정보처리기사' 카테고리의 다른 글

| 2022년 2회 정보처리기사 실기 기출문제 풀이 (1) | 2023.09.27 |

|---|---|

| 2022년 1회 정보처리기사 실기 기출문제 풀이 (0) | 2023.09.25 |

| 2021년 2회 정보처리기사 실기 기출문제 풀이 (1) | 2023.09.24 |

| 2021년 1회 정보처리기사 실기 기출문제 풀이 (0) | 2023.09.24 |

| 2020년 4회 정보처리기사 실기 기출문제 풀이 (0) | 2023.09.23 |

※ 모든 문제는 시험 응시자의 기억으로 복원 된 문제임을 알립니다. 따라서 문제의 지문과 답이 상이한 경우가 발생 할 수 있습니다. (서술형의 경우 정확하게 맞지 않을 수 있습니다.)

※ 또한, 모든 문제의 기본 풀이는 수제비2023 책을 기반으로 작성하였습니다. 오타가 있을 경우, 답이 틀렸을 경우 댓글 부탁드립니다.

※ 수제비 카페 바로가기 - https://cafe.naver.com/soojebi

1. 다음 Java 코드에 대한 알맞는 출력값을 쓰시오.

class Connection {

private static Connection _inst = null;

private int count = 0;

static public Connection get() {

if(_inst == null) {

_inst = new Connection();

return _inst;

}

return _inst;

}

public void count() { count ++; }

public int getCount() { return count; }

}

public class testcon {

public static void main(String[] args) {

Connection conn1 = Connection.get();

conn1.count();

Connection conn2 = Connection.get();

conn2.count();

Connection conn3 = Connection.get();

conn3.count();

System.out.print(conn1.getCount());

}

}- 3

- 위의 코드는 생성자가 호출 되고나서, count함수를 실행한다.

- 위의 코드는 싱글톤 코드로, 객체는 하나만 생성된다.

- 따라서 객체를 몇개를 생성하든 하나의 객체만 있게 되니깐 한 객채의 count 함수를 세번 호출하는 꼴이 된다.

- 따라서 count를 세번 호출 했으니 정답은 3이다.

2. 다음은 정보 보호 기술인 AAA에 대한 설명이다.

- 시스템을 접근하기 전에 접근 시도하는 사용자의 신원을 검증

- 검증된 사용자에게 어떤 수준의 권한과 서비스를 허용

- 사용자의 자원(시간,정보,위치 등)에 대한 사용 정보를 수집

- 인증

- 권한 부여

- 계정 관리

- 정보 보호기술인 3A는 유무선 이동 및 인터넷 환경에서 가입자에 대한 안전하고, 신뢰성 있는 인증, 권한부여, 계정 관리를 체계적으로 제공하는 정보보호 기술이다.

- 3A는 인증(Authentication), 권한부여(Authorization), 계정관리(Accounting)으로 이루어져있다.

- 인증은 접근을 시도하는 가입자 또는 단말에 대한 식별 및 신분을 검증하는 활동이다.

- 권한 부여는 검증된 가입자나 단말에게 어떤 수준의 권한과 서비스를 허용하는 활동이다.

- 계정 관리는 주체의 접근을 추적하고 행동을 기록하는 활동이다.

서버 접근 통제 - 3A

9-18

3. Grant의 기능에 대해 간략하게 약술하시오.

- Grant는 사용자에게 데이터베이스에 대한 권한을 부여하는 명령어이다.

- GRANT 권한 ON 테이블 TO 사용자;

DCL - GRANT

7-33

4. 다음 중, 설명에 대한 괄호( ) 안에 들어가는 내용에 대해 작성하시오.

- ( ) 스푸핑은 근거리 통신망 하에서 ( ) 메시지를 이용하여 상대방의 데이터 패킷을 중간에서 가로채는 중간자 공격 기법이다. 이 공격은 데이터 링크 상의 프로토콜인 ( )를 이용하기 때문에 근거리상의 통신에서만 사용할 수 있는 공격이다.

- ARP

- ARP는 IP 네트워크 상에서 IP주소를 MAC주소로 변환하는 프로토콜이다.

- ARP스푸핑은 공격자가 특정 호스트의 MAC주소를 자신의 MAC주소로 위조한 ARP Reply를 만들어 희생자에게 지속적으로 전송하여 희생자의 ARP Cache Table에 특정 호스트의 MAC정보를 공격자의 MAC정보로 변경, 희생자로 부터 특정 호스트로 나가는 패킷을 공격자가 스니핑 하는 공격기법이다.

네트워크 공격 - ARP스푸핑

9-12

5. 다음은 Coupling에 대한 설명이다. 설명에 대한 Coupling 종류를 영문으로 작성하시오.

- 어떤 모듈이 다른 모듈의 내부 논리 조직을 제어하기 위한 목적으로 제어 신호를 이용하여 통신하는 경우의 결합도

- 하위 모듈에서 상위 모듈로 제어 신호가 이동하여 상위 모듈에게 처리 명령을 부여하는 권리 전도 현상이 발생

- 제어 결합도 (Control Coupling)

- 결합도는 모듈 내부가 아니 외부의 모듈과의 연관도 또는 모듈 간의 상호 의존성이다.

- 소프트웨어 구조에서 모듈 간의 관련성을 측정하는 척도이다.

| 내용 결합도 (Content Coupling) |

다른 모듈 내부에 있는 변수나 기능을 다른 모듈에서 사용하는 경우의 결합도 |

| 공통 결합도 (Common Coupling) |

파라미터가 아닌 모듈 밖에 선언되어 있는 전역 변수를 참조하고 전역 변수를 갱신하는 식으로 상호 작용하는 경우의 결합도 |

| 외부 결합도 (External Coupling) |

두 개의 모듈이 외부에서 도입된 데이터 포맷, 통신 프로토콜 또는 디바이스 인터페이스를 공유할 경우 결합도 |

| 제어 결합도 (Control Coupling) |

어떤 모듈이 다른 모듈의 내부 논리 조직을 제어하기 위한 목적으로 제어 신호를 이용하여 통신하는 경우의 결합도 권리 전도 현상이 발생하는 결합도 |

| 스탬프 결합도 (Stamp Coupling) |

모듈 간의 인터페이스로 배열이나 객체, 구조 등이 전달되는 경우의 결합도 |

| 자료 결합도 (Data Coupling) |

모듈 간의 인터페이스로 전달되는 파라미터를 통해서만 모듈 간의 상호 작용이 일어나는 경우의 결합도 |

- 결합도는 자료, 스탬프, 제어, 외부, 공통, 내용 순으로 결합도가 높아지고, 결합도가 낮을수록 품질이 좋다.

소프트웨어 모듈 결합도

8-15

6. OSI 7 Layer의 설명으로 해당되는 설명의 답을 작성하시오.

- 물리계층을 통해 송수신되는 정보의 오류와 흐름을 관리하여 안전한 정보의 전달을 수행할 수 있도록 도와주는 역할

- 데이터를 목적지까지 가장 안전하고 빠르게 전달하는 기능

- 수신자에서 데이터의 압축을 풀수 있는 방식으로 된 데이터 압축

- 데이터링크 계층

- 네트워크 계층

- 표현 계층

- OSI 7계층은 국제 표준화 기구인 ISO에서 개발한 컴퓨터 네트워크 프로토콜 디자인과 통신을 계층으로 나누어 설명한 개방형 시스템 상호 연결 모델이다.

| 응용계층 (Application) |

사용자와 네트워크 간 응용서비스 연결 | HTTP FTP |

데이터 (Data) |

호스트 |

| 표현계층 (Presentation) |

데이터 형식 설정, 부호 교환, 암/복호화 | JPEG MPEG |

||

| 세션계층 (Session) |

송/수신 간 논리적 연결 연결 접속, 동기 제어 |

RPC NetBIOS |

||

| 전송계층 (Transport) |

송수신 프로세스 간 연결 데이터 분할, 재조립, 흐름제어, 오류제어, 혼잡제어 |

TCP UDP |

세그먼트 (Segment) |

L4스위치 |

| 네트워크계층 (Network) |

단말기 간 데이터 전송을 위한 최적화된 경로 제공 | IP ICMP |

패킷 (Packet) |

라우터 |

| 데이터링크계층 (Data Link) |

인접 시스템 간 데이터 전송, 전송 오류 제어 동기화, 오류제어, 흐름제어, 회선제어 |

HDLC PPP |

프레임 (Frame) |

브리지, 스위치 |

| 물리계층 (Physical) |

정보를 회선에 보내기 위한 전기적 신호 변환 | RS-232C | 비트 (Bit) |

허브, 리피터 |

OSI 7계층 - OSI 7계층의 특징

11-42

7. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞는 보기를 고르시오.

- 눈에 보이지 않는 것을 개념적으로 표현하는 것이 '추상화'라하며, 이는 실세계의 복잡한 상황을 간결하고 명확하게 개념화(槪念化)하는 것이다.

- ( 1 )은 클래스들 사이의 전체 또는 부분 같은 관계를 나타내는 것이고,

- ( 2 )은 한 클래스가 다른 클래스를 포함하는 상위 개념일 때 IS-A관계라하며, 일반화 관계로 모델링한다.

- 연관화

- 일반화

- 객체 지향 기법에는 캡슐화, 상속성, 다형성, 추상화, 정보은닉, 관계성이 있다.

- 관계성은 두 개 이상의 엔터티 형에서 데이터를 참조하는 관계를 나타내는 기법이다.

- 연관화는 is-member-of 관계이다

- 집단화는 is part of 관계, part-whole 관계이다.

- 분류화는 is-instance-of 관계이다.

- 일반화는 is-a관계이고, 클래스들 간의 개념적인 포함관계이다.

- 특수화는 is-a관계이고, 상위 클래스틀의 특성을 상속받으면서 하위 클래스에서 나름대로 수정을 가하고 자기 자신의 고유한 특성을 갖는 관계이다.

객체 지향 기법 - 관계성

1-9

8. 다음은 테스트케이스의 구성요소에 대한 설명이다. 괄호 ( ) 안에 들어갈 말을 쓰시오 (왼쪽 위부터 1,2,3)

- 테스트 간의 종속성, 테스트 수행 전 실행되어야 할 고려사항 등

- 테스트 실행 시 입력할 입력값, 선택버튼, 체크리스트 값 등

- 테스트 실행 후 출력 데이터, 결과 화면, 기대 동작 등

- 테스트 조건

- 테스트 데이터

- 예상 결과

- 테스트 케이스 필요 항목은 테스트 케이스 작성에 필요한 공통 작성 항목 요소와 개별 테스트 케이스 항목요소로 나눠 작성한다.

- 공통작성 항목 요소로는 테스트 단계명, 작성자, 승인자, 작성일자, 문서버전 / 대상 시스템/ 변경여부/ 테스트범위/ 테스트 조직이 있다.

- 개별 테스트 케이스 항목 요소로는 테스트ID, 테스트 목적, 테스트할 기능, 테스트 데이터(=입력 데이터), 예상 결과(=기대 결과) , 테스트 환경, 테스트 조건(=전제 조건), 성공/실패 기준, 기타 요소가 있다.

테스트 케이스 필요항목

10-25

9. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞은 말을 쓰시오.

- ( ) 통해 요구사항 명세를 입력 조건과 출력 조건 간의 논리적 관계로 표현하고, 이를 기반으로 테스트케이스를 도출한다.

- ( )의 ‘원인(causes)’은 입력 조건을 의미하고 ‘결과(effects)’는 입력 조건의 결과를 의미하며,원인과 결과 간의 논리적 관계를 AND, OR, NOT 같은 boolean 연산자를 사용하여 표현한다.

- 그래프를 활용하여 입력 데이터 간의 관계 및 출력에 미치는 영향을 분석하여 효용성이 높은 테스트케이스를 선정하여 테스트하는 기법

- 원인 결과 그래프

- 원인결과 그래프 테스트는 블랙박스 테스트 기법 중 하나이다.

- 원인 결과 그래프 테스트는 그래프를 활용하여 입력 데이터 간의 관계 및 출력에 미치는 영향을분석하여 효용성이 높은 테스트 케이스를 선정하여 테스트 하는 기법을 말한다.

블랙박스테스트

10-9

10. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞는 보기를 고르시오.

- ( )는 블록 암호의 일종으로, 미국 NBS (National Bureau of Standards, 현재 NIST)에서 국가 표준으로 정한 암호이다.

- ( )는 64비트 평문을 64비트 암호문으로 암호화하는 대칭키 암호 알고리즘이다.

- ( )의 키는 7비트마다 오류검출을 위한 정보가 1비트씩 들어가기 때문에 실질적으로는 56비트이다.

- DES

- DES는 1975년 IBM에서 개발하고 미국의 연방 표준국에서 발표한 대칭 키 기반의 블록 암호화 알고리즘이다.

- 블록의 크기는 64비트이고, 키 길이는 56비트이다.

- 블록 암호화 방식은 다음과 같다

| DES (Data Encryption Standard) |

1975년 IBM에서 개발하고 미국의 연방 표준국(NIST)에서 발표한 대칭 키 기반의 블록 암호화 알고리즘 블록 크기는 64비트이고, 키 길이는 56비트인 페이스텔 구조이다. |

| SEED | 1999년 국내 한국 인터넷 진흥원(KISA)이 개발한 블록 암호화 알고리즘 128비트 비밀키로 부터 생성된 16개의 64비트 라운드 키를 사용하여 총 16회의 라운드를 거쳐 128비트의 평문블록을 128비트의 암호문 블록으로 암호화 하여 출력하는 방식 |

| AES (Advanced Encryption Standard) |

2001년 미국 표준 기술 연구소(NIST)에서 발표한 블록 암호화 알고리즘 DES의 개인 키에 대한 전사적 공격이 가능해지고, 3DES의 성능 문제를 극복하기 위해 개발하였다. 블록 크기는 128비트이며, 키 길이에 따라 128bit, 192bit, 256bit로 분류된다. |

| ARIA (Academy, Research Institute Agency) |

2004년 국가정보원과 산학연구협회가 개발한 블록 암호화 알고리즘 ARIA는 학계, 연구기관, 정부의 영문 앞글자로 구성되었다. 블록 크기는 128비트이며 키 길이에따라 128bit, 192bit, 256bit로 분류된다. |

| IDEA (International Data Encryption Algorithm) |

DES를 대체하기 위해 스위스 연방 기술 기관에서 개발한 블록 암호화 알고리즘 128비트의 키를 사용해 64비트의 평문을 8라운드에 거쳐 64비트의 암호문을 만든다. |

| LFSR (Linear Feedback Shift Register) |

시프트 레지스터의 일종으로, 레지스터에 입력되는 값이 이전 상태 값들의 선형 함수로 계산되는 구조로 되어있는 스트림 암호화 알고리즘 LFSR에서 사용되는 선형함수는 주로 배타적 논리합(XOR)이고, LFSR의 초기 비트 값은 시드(Seed)라고 한다. |

| Skipjack | 미 국가안보국(NSA)에서 개발한 Clipper칩에 내장된 블록 알고리즘 |

대칭 키 암호화 알고리즘

9-23

11. 다음 Java 코드에 대한 알맞는 출력값을 쓰시오.

public class testco {

public static void main(String[] args) {

int a = 3, b = 4, c = 3, d = 5;

if((a == 2 | a == c) & !(c > d) & (1 == b ^ c != d)) {

a = b + c;

if(7 == b ^ c != a) {

System.out.println(a);

} else {

System.out.println(b);

}

} else {

a = c + d;

if(7 == c ^ d != a) {

System.out.println(a);

} else {

System.out.println(d);

}

}

}

}- 7

- 조건을 비교하는 문제

- a 는 2가 아니니 0, a와 c가 같으니 1, c보다 d가 작으니 0, b는 1이 아니니 0, c는 d와 값이 다르니 1이다.

- 위의 조건식을 다시 쓰면

- if ( 0 | 1) & !0 & (0 ^ 1)이다.

- 이떄 (0 | 1)는 or연산이기 때문에 1이다.

- !0 는 not 0 이기 때문에 1이다.

- 0^1는 배타적 논리 합(XOR)연산이다. 배타적 논리 합은 두 값이 같을 경우 0를 반환한다. 따라서 1이다.

- 다시 쓰면 1&1&1니까 조건문은 1이 된다.

- 따라서 a = b+c니깐 7이다.

- 다음 조건에서 b는 7이 아니고, c는 a와 다르니깐 참이다.

- 따라서 두번째 조건문은 배타적 논리 합에 의해 참이 되기때문에 a를 출력하면 7이 된다.

12. 다음 C언어에 대한 알맞는 출력값을 쓰시오.

#include <stdio.h>

int main(){

int *arr[3];

int a = 12, b = 24, c = 36;

arr[0] = &a;

arr[1] = &b;

arr[2] = &c;

printf("%d\n", *arr[1] + **arr + 1);

}- 37

- c에서 배열은 포인터라는 개념이 있어야 한다.

- 일단 포인터 arr 배열에 각 변수의 주소값을 대입하고 있다.

- *arr이라면 arr[0]에 대한 주소값에 접근을 하지만 **이 오면 그 주소값에 들어간 값 자체에 접근을 하게 된다.

- 따라서 24 + 12 + 1 = 37이다.

13. 다음은, 테이블에서 조건값을 실행한 화면이다. 이에 대한 알맞는 결과값을 작성하시오.

- 4

- cross join 교차 조인은 조건에 맞는 모든 경우의수를 전부 구한다.

- 따라서 s로 시작하는 문자열 smith, scott 와 t가 들어간 문자열 smith, scott 의 갯수인 4가 정답

14. 다음 파이썬 코드이다. 알맞는 출력값을 쓰시오.

a,b = 100, 200

print(a==b)- False

- 파이썬은 True와 False를 T,F도 아니고 TRUE, FALSE도 아니고 1,0도 아닌 True, False로 출력한다.

- 조건은 False니깐 모두 대문자로 적지 않고 첫 글자만 대문자인 False를 출력해야한다.

15. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞는 답을 작성하시오.

- ( ) 다이어그램은 문제 해결을 위한 도메인 구조를 나타내어 보이지 않는 도메인 안의 개념과 같은 추상적인 개념을 기술하기 위해 나타낸 것이다.

- 또한 소프트웨어의 설계 혹은 완성된 소프트웨어의 구현 설명을 목적으로 사용할 수 있다.

- ( ) 다이어그램의 형식은 ( )를 포함하여 속성(attribute)과 메서드(method)가 있다.

- 클래스

- 클래스 다이어그램은 객체 지향 모델링 시 클래스의 속성 및 연산과 클래스 간 정적인 관계를 표현한 다이어그램이다.

- 클래스 다이어그램의 구성요소로는 클래스, 속성, 연산, 접근제어자가 있다.

- 클래스 간의 관계는 연관관계, 의존관계, 일반화관계, 실체화 관계, 포함 관계, 집합 관계가 있다.

UML의 유형 - 클래스 다이어그램

2-23

16. 다음 중, 설명에 대한 괄호 ( ) 안에 들어갈 알맞는 보기를 고르시오.

- ( ) 패턴은 객체지향 디자인 패턴이다.

- ( )는 부모(상위) 클래스에 알려지지 않은 구체 클래스를 생성하는 패턴이며, 자식(하위) 클래스가 어떤 객체를 생성할지를 결정하도록 하는 패턴이기도 하다.

- 부모(상위) 클래스 코드에 구체 클래스 이름을 감추기 위한 방법으로도 사용한다.

- Factory Method

- Factory Method 패턴은 생성패턴의 종류 중 하나다.

- Factory Method 패턴은 상위 클래스에서 객체를 생성하는 인터페이스를 정의하고 하위 클래스에서 인스턴스를 생성 하도록 하는 방식이다.

생성

| Builder 조립 |

Prototype 원형 복사 |

Factory Method 상위 클래스에서 객체 생성 하위 클래스에서 인스턴스 생성 |

Abstract Factory 구체적인 클래스 의존X |

Singletone 객체 하나 생성 |

구조

| Bridge 연결 |

Decorator 장식추가 |

Facade 단순한 인터페이스 |

Flyeight 클래스 경량화 |

Proxy 대리객체, |

Composite 부분 - 전채 |

Adepter 중간 역할 |

행위

| Observer 상태 변경 -> 다른 객체 연락 |

Mediator 중재자 |

Visitor 클래스를 돌아다님 |

Strategy 캡슐화 된 클래스 필요시 교환 |

주요 키워드를 통해서 찾을 수 있어야 한다.

디자인 패턴 종류

1-29

17. 다음 C언어에 대한 알맞는 출력값을 쓰시오.

#include <stdio.h>

struct jsu {

char name[12];

int os, db, hab, hhab;

};

int main(){

struct jsu st[3] = {{"데이터1", 95, 88},

{"데이터2", 84, 91},

{"데이터3", 86, 75}};

struct jsu* p;

p = &st[0];

(p + 1)->hab = (p + 1)->os + (p + 2)->db;

(p + 1)->hhab = (p+1)->hab + p->os + p->db;

printf("%d\n", (p+1)->hab + (p+1)->hhab);

}- 501

- jsu는 12byte길이의 문자열, os, db, hab, hhab을 갖고 있다.

- 메인 함수에서 jsu 자료형을 가진 st 배열은 다음과 같은 구조이다.

| st | name[12] | os | db | hab | hhab |

| 0 | 데이터1 | 95 | 88 | ||

| 1 | 데이터2 | 84 | 91 | ||

| 2 | 데이터3 | 86 | 75 |

- p는 배열에서 첫번째 요소를 가리키는 중이다.

- (p + 1)->hab = (p +1)->os + (p+2)->db니깐 p+1인 st[1]의 hab에는 st[1]->os + st[2]->db인 84+75 = 159가 저장된다.

| st | name[12] | os | db | hab | hhab |

| 0 | 데이터1 | 95 | 88 | ||

| 1 | 데이터2 | 84 | 91 | 159 | |

| 2 | 데이터3 | 86 | 75 |

- 다음 (p + 1)->hhab = (p+1)->hab + p->os + p->db; 도 마찬가지로 st[1]의 hhab는 159 + 95 + 88인 306이 저장된다.

| st | name[12] | os | db | hab | hhab |

| 0 | 데이터1 | 95 | 88 | ||

| 1 | 데이터2 | 84 | 91 | 159 | 342 |

| 2 | 데이터3 | 86 | 75 |

- 마지막으로 st[1]의 hab과 hhab을 더하면 501이 된다.

18. 다음은, 파일 구조(File Structures)에 대한 설명이다. 괄호 ( ) 안에 들어갈 알맞는 답을 작성하시오.

- 파일구조는 파일을 구성하는 레코드들이 보조기억장치에 편성되는 방식으로 접근 방식에 따라 방식이 달라진다.

- 접근 방법중, 레코드들을 키-값 순으로 정렬하여 기록하고, 레코드의 키 항목만을 모은 ( )을 구성하여 편성하는 방식이 있으며, 레코드를 참조할 때는 ( ) 이 가르키는 주소를 사용하여 직접 참조할 수 있다. 파일 구조에는 순차 접근, ( ) 접근, 해싱 접근이 있다.

- 인덱스

- 인덱스는 검색 연산의 최적화를 위해 데이터베이스 내 값에 대한 주소 정보로 구성된 데이터 구조다.

- 인덱스는 데이터를 빠르게 찾을 수 있는 수단으로서, 테이블에 대한 조회 속도를 높여주는 자료구조이다.

- 인덱스는 테이블의 특정 레코드 위치를 알려주는 용도로 사용한다.

- 데이터베이스 파일 구조는 순차방법 인덱스방법, 해싱방법이 있다.

- 순차 방법은 레코드들의 물리적 순서가 레코드들의 논리적 순서와 같게 순차적으로 저장하는 방법이다.

- 인덱스 방법은 인덱스가 가리키는 주소를 따라 원하는 레코드에 접근할 수 있도록 하는 방법이다. <키값, 주소>의 쌍으로 구성되어 있다.

- 해싱 방법은 키값을 해시 함수에 대입시켜 계산한 결과를 주소로 사용하여 레코드에 접근할 수 있게 하는 방법이다.

DDL - 인덱스

7-9, 7-10

19. 다음 설명에 대한 알맞는 답을 영문약어로 작성하시오.

- ( )는 사용자가 그래픽을 통해 컴퓨터와 정보를 교환하는 환경을 말한다.

- 이전까지 사용자 인터페이스는 키보드를 통해 명령어로 작업을 수행시켰지만 ( )에서는 키보드 뿐만 아니라 마우스 등을 이용하여 화면의 메뉴 중 하나를 선택하여 작업을 수행한다.

- 화면에 아이콘을 띄어 마우스를 이용하여 화면에 있는 아이콘을 클릭하여 작업을 수행하는 방식이다.

- 대표적으로는 마이크로소프트의 Windows, 애플의 Mac 운영체제 등이 있다.

- GUI

- GUI는 그래픽 유저 인터페이스 (Graphical User Interface)의 약자이다.

- CLI는 화면에 명령어를 입력하여 사용하는 UI이지만, GUI는 그래픽 환경을 기반으로 한 마우스나 전자 펜을 이용하는 사용자 인터페이스이다.

- UI의 유형은 이외에도 NUI(Natural User Interface), OUI(Organic User Interface)가 있다.

- NUI는 터치 음성 처럼 신체부위를 활용하는 UI이고, OUI는 현실에 존재하는 모든 사물이 입출력 장치로 변화 할 수 있는 사용자 인터페이스이다.

UI유형

2-3

20. 다음은 소프트웨어 통합 테스트에 대한 설명이다. 괄호 ( ) 안에 들어갈 알맞는 답을 작성하시오.

- ( 1. ) 방식은 이름에서도 알 수 있듯이, 하위 모듈부터 시작하여 상위 모듈로 테스트를 진행하는 방식이며, 이 방식을 사용하기 위해서는 ( 2. )가 필요하다.

- ( 2. )는 이미 존재하는 하위 모듈과 존재하지 않은 상위 모듈에 대한 인터페이스 역할을 한다.

- 상향식 통합

- 테스트 드라이버

- 상향식 통합은 애플리케이션 구조에서 최하위 레벨의 모듈 또는 컴포넌트로부터 위쪽 방향으로 제어의 경로를 따라 이동하면서 구축과 테스트를 수행하는 방법이다.

- 상향식 통합을 위해서 더미모듈인 테스트 드라이버가 필요하다.

- 추가로, 하향식 통합은 위에서 아래로 통합하는 방법이고 테스트 스텁이 필요하다.

상향식 통합

10-44

오타 및 틀린 답안은 댓글 부탁드립니다!

'Study > 정보처리기사' 카테고리의 다른 글

| 2022년 2회 정보처리기사 실기 기출문제 풀이 (1) | 2023.09.27 |

|---|---|

| 2022년 1회 정보처리기사 실기 기출문제 풀이 (0) | 2023.09.25 |

| 2021년 2회 정보처리기사 실기 기출문제 풀이 (1) | 2023.09.24 |

| 2021년 1회 정보처리기사 실기 기출문제 풀이 (0) | 2023.09.24 |

| 2020년 4회 정보처리기사 실기 기출문제 풀이 (0) | 2023.09.23 |